Mobile Endgeräte im RZ-Betrieb – nützlich, wenn sicher gemanagt

Optimized Data Center

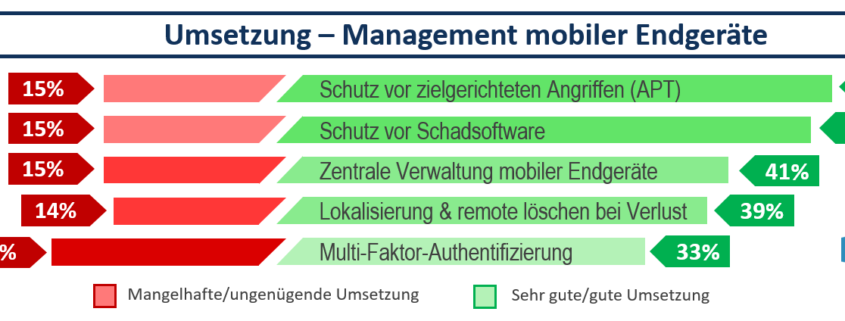

Die Einbindung von mobilen Endgeräten im RZ-Betrieb mit besonderem Augenmerk auf Sicherheitsaspekte funktioniert bereits überraschend gut – nur 15 Prozent der in der Studie Optimized Data Center befragten RZ-Betreiber bemängeln eine mangelhafte Umsetzung. Im eigenen Data-Center kann es praktisch sein, wenn man aus der Ferne reagieren kann, sobald technische Schwierigkeiten sich anbahnen – gerade wenn man keinen Rund-um-die-Uhr-Service sein Eigen nennt. Die Verbindung zwischen Endgerät und Rechenzentrum birgt allerdings Gefahren, die aber mit einigen Maßnahmen deutlich beschränkt werden können.

Die zentrale Vorsorgemaßnahme ist eigentlich offensichtlich und schließt bereits viele Sicherheitslücken: es geht um die zentrale Verwaltung von mobilen Endgeräten. Viele Sicherheitsrisiken entstehen, weil in den Geräten Zugangsdaten und wichtige Informationen gespeichert werden, die nach der Benutzung entfernt bzw. im Falle eines Verlusts gesperrt oder gelöscht werden müssen. Die Voraussetzung dafür ist allerdings, dass man weiß, welche Geräte überhaupt im Einsatz sind und im Idealfall auch weiß, welche Geräte Zugang zu welchen Infrastrukturen haben. Diese oberflächlich betrachtet einfache Aufgabe birgt aber viele Probleme und Gefahren, z.B. durch graue IT, schnelle Wechselzyklen und fehlende Aufmerksamkeit von Nutzern. Rund 15 Prozent der Rechenzentrumsbetreiber kämpfen aktuell mit diesen und ähnlichen Problemen.

Absicherung gegen externe Bedrohungen deutlich besser umgesetzt

Externe Bedrohungen auf die eigene Infrastruktur werden meist als größere Gefahr wahrgenommen als eine unzureichende interne Organisation. Dazu gehören sowohl die eher ungezielten Angriffe durch Schadsoftware als auch die zielgerichteten Advanced Persistent Threats. Im Eintrittsfall werden diese von Kunden und Partnern als Schwäche gegenüber äußeren Einflüssen wahrgenommen und sorgen für Vertrauensverluste. Diesbezügliche Maßnahmen werden deswegen sehr ernst genommen und daher auch von jeweils der Hälfte aller befragten Rechenzentrumsbetreiber gut oder sehr gut umgesetzt.

Größte Schwäche derzeit noch bei der Authentifizierung

Am schlechtesten umgesetzt wird gegenwärtig die Multi-Faktor-Authentifizierung. Diese stellt durch die Kombination verschiedener Faktoren sicher, dass sich nur berechtigte Personen Zugriff auf die Infrastruktur verschaffen. Ein überdurchschnittlicher Anteil von rund 20 Prozent aller Befragten hat dabei eindeutige Umsetzungsprobleme. Die wenigsten davon werden sich bereits der Umsetzung einer Drei-Faktor-Authentifizierung widmen, sondern schon bei der Zwei-Faktor-Authentifizierung Probleme haben. Die hauptsächliche Vorgehensweise ist dann ein simples Passwort, das in der heutigen Zeit aber nur noch wenig Schutz bietet, vor allem bei zielgerichteten Attacken. Je nach Sicherheitsanspruch oder -verpflichtung des Rechenzentrums ist eine Multi-Faktoren-Authentifizierung alternativlos, d.h. es sollten mindestens zwei Faktoren kombiniert werden, was bei immerhin rund einem Drittel der Unternehmen gut oder sehr gut umgesetzt wurde.

Die durchgeführte Studie wurde von der techconsult GmbH in Zusammenarbeit mit iX und Partnern aus der Anbieterlandschaft für Rechenzentrumslösungen erstellt. So trugen unter anderem Microsoft, Schneider Electric, FNT Software, Raritan und proRZ wertvolles Wissen rund um ihre jeweiligen Kernkompetenzen bei.

Das Benchmarktool und weitere Informationen zur Studie finden Sie auf dem Portal www.optimized-datacenter.de.

Kassel, 10.08.2016